Cet article met en avant les principaux éléments de l’architecture et leur utilisation. Vous pouvez trouver la version originale en anglais de cet article ici.

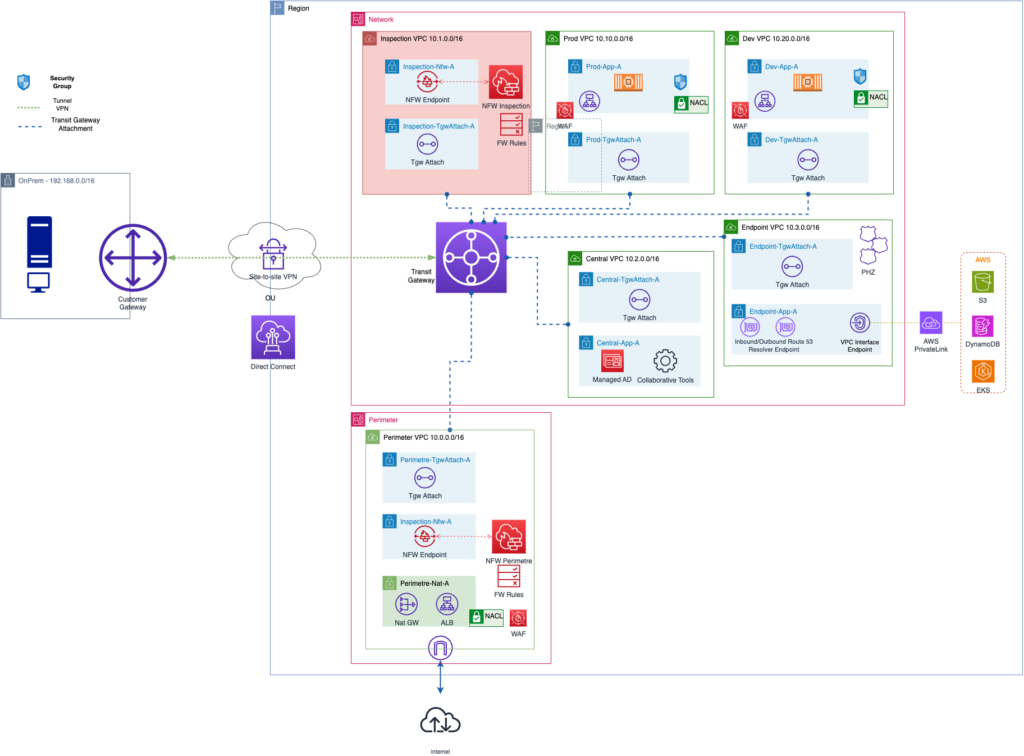

Présentation de l’architecture

La mise en place d’un réseau hybride sécurisé sur AWS combine les avantages des infrastructures sur site et du cloud, permettant une flexibilité et une optimisation des ressources. Voici les composants clés de cette architecture et leur rôle.

Composants technologiques

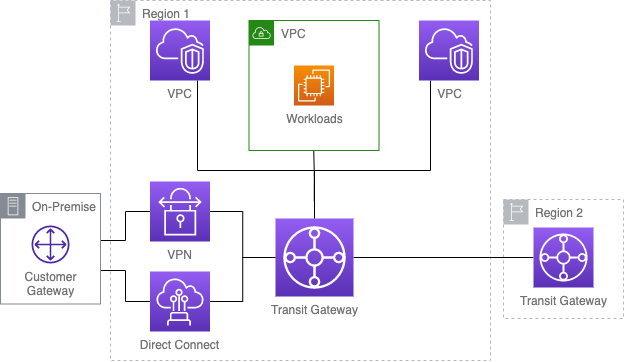

Transit Gateway

AWS Transit Gateway permet de centraliser la gestion des routes entre vos VPC et vos réseaux locaux. Il joue le rôle d’un routeur central au sein de notre réseau.

Avantages : Offre une interconnexion efficace avec jusqu’à 20 Gbps par connexion et facilite le peering régional et inter-régional. Il se connecte aux VPC, VPN, TGW, DX Gateway, etc., et permet une gestion centralisée avec un déploiement dans un compte dédié et un partage via AWS Resource Access Manager (RAM).

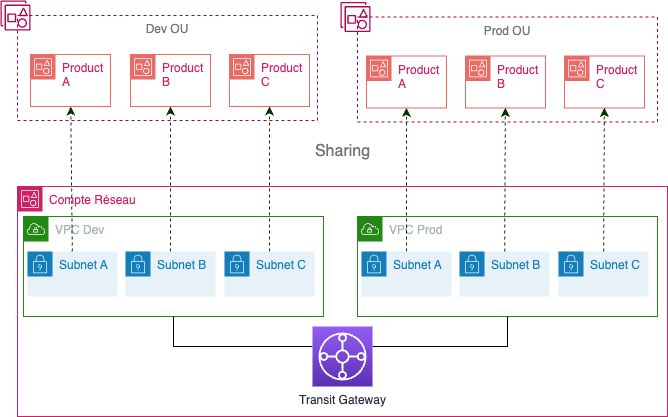

Partage de VPC

Le partage de VPC permet de partager des sous-réseaux entre plusieurs comptes AWS afin d’assurer une gestion centralisée des ressources réseau.

Avantages : Réduit le nombre de VPCs et les coûts de transfert inter-VPCs. Nous utilisons des groupes de sécurité et des NACLs pour assurer la micro-segmentation.

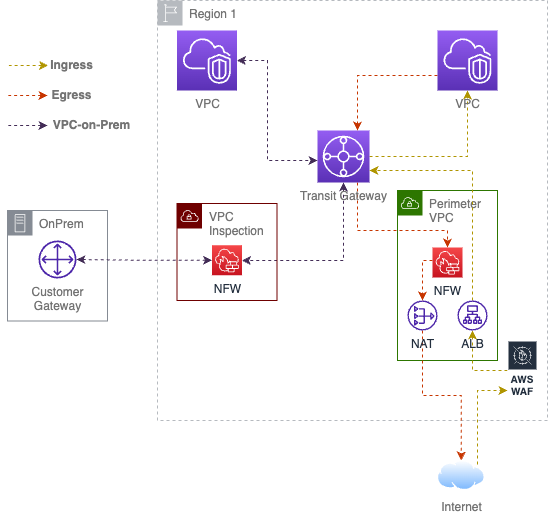

Ingress/Egress centralisé et Inspection du trafic

Nous utilisons un point d’entrée et de sortie centralisée, un VPC dans lequel est déployer les ressources nécessaire pour sortir vers Internet, ainsi que les ressources pour permettre à nos applications d’être accessible depuis Internet.

Egress centralisé avec NAT Gateway + NFW

Le trafic sortant vers Internet est acheminé par des NAT Gateway déployés dans le VPC Périmètre. AWS Network Firewall inspecte le trafic avant qu’il n’atteigne la NAT Gateway.

Avantages : Assure une sortie sécurisée et contrôlée du trafic vers Internet, renforçant ainsi la sécurité du réseau. Nous pouvons par exemple appliquer des restrictions pour l’ajout de ressource Internet Gateway dans les autres VPC.

Ingress centralisé avec ALB + WAF

Nous utilisons un balanceur de charge Applicatif comme point d’entrée pour l’accès aux applicaitons. Celui-ci est menu d’une capacité de routage dynamique et intelligent permenttant d’acheminer le trafic vers différentes cibles (Instances EC2, Cluster EKS, Lambda ou même des serveurs sur site).

AWS WAF renforce la sécurité des applications en filtrant les menaces potentielles avant qu’elles n’atteignent les serveurs de l’application.

Inspection VPC à VPC ou de VPC au site

La mise en place d’une VPC d’inspection permet une couche de sécurité pour le trafic Est-Ouest (VPC à VPC ou VPC au Site). Nous pouvons ainsi renforcer la segmentation du réseau en ajoutant des règles de filtrage dans AWS Network Firewall déployé dans le VPC Inspection.

Avantages : Assure une surveillance et une analyse continues du trafic interne, permettant de détecter et de bloquer les menaces avant qu’elles ne puissent se propager dans le réseau.

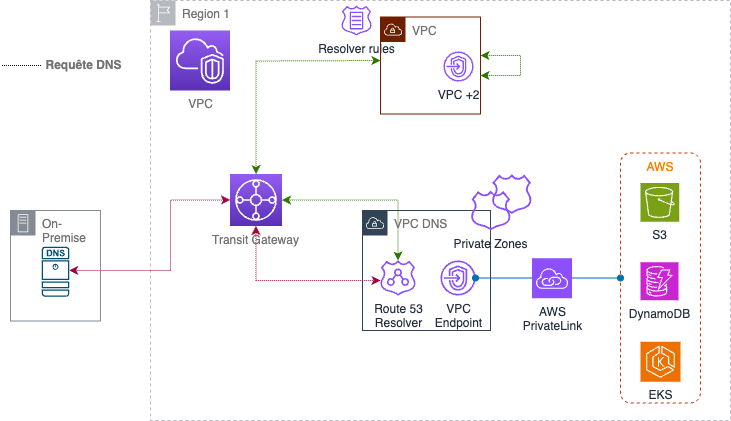

DNS Hybride

La gestion des noms de domaine est optimisée avec une résolution DNS hybride via Route 53. Nous centralisons les point des terminaisons Route 53 dans un VPC dédié, ainsi que tout autre serveur DNS monté sur une instance EC2 par exemple. Des VPC endpoint pour les services AWS sont aussi déployé dans ce VPC.

Des règles Route 53 Resolver sont mises en place pour permettre à nos VPC de résoudre les domaines sur site. Dans l’autre sens, le serveur DNS sur site transfère les requêtes de résolutions DNS aux Route 53 Resolver Indbound Endpoint.

Cette approche assure une résolution DNS rapide et fiable pour les ressources internes et externes, simplifiant ainsi la gestion de l’infrastructure.

Conclusion

En mettant en œuvre ces composants clés, vous pouvez construire une infrastructure hybride sécurisée sur AWS qui maximise les avantages du cloud tout en maintenant la sécurité et le contrôle de vos ressources sur site.

Pour plus de détails, n’hésitez pas à consulter l’article original en anglais ici.